Pentesting

Identifica tus riesgos en tiempo real con pruebas de penetración automatizadas

Pruebas de penetración externas o internas

Más extenso, va más allá de un escaneo automatizado de vulnerabilidades

Monitoreo en tiempo real de la prueba de penetración

Toda la solución cumple con los requisitos de cumplimiento para industrias reguladas: PCI, HIPAA, SOC2, etc., y seguros cibernéticos.

Respaldado por consultores certificados por OSCP y OSCE con 10+ años de experiencia.

Prueba tus defensas

El pentesting que realizamos es esencialmente un hacker en la red de una empresa.

Busca datos confidenciales, realiza exploits, realiza ataques de intermediario, descifra hashes de contraseñas, escala privilegios en la red e incluso se hace pasar por usuarios para encontrar datos confidenciales.

Va más allá de identificar vulnerabilidades, explotándolas para demostrar qué sucede si un atacante obtiene acceso a la red.

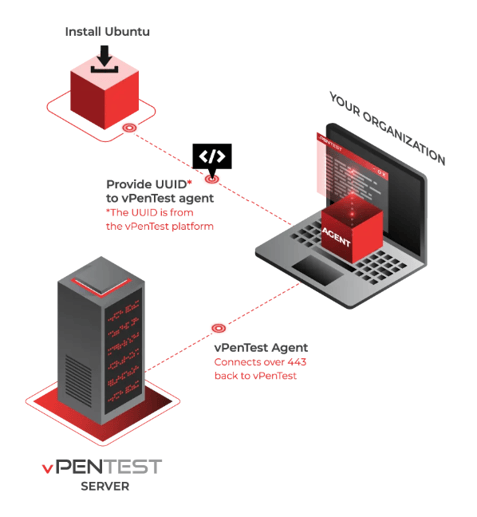

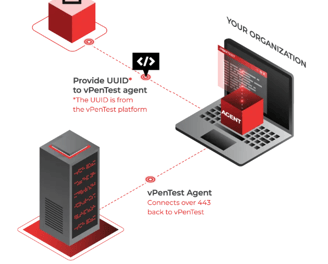

Nuestro enfoque moderno para Pentesting

Hacemos que las pruebas de penetración de red sean fáciles, eficientes, escalables

Valor Diferencial

Es operada por un consultor certificado en vPenTest, eliminando la necesidad de intervención técnica por parte del cliente.

Cumplimiento

Cumplimiento con estándares como PCI-DSS, GDPR, HIPAA e ISO 27001

Ejecuciones Flexibles

Ejecuciones on-demand y posibilidad de realizar pruebas continuas

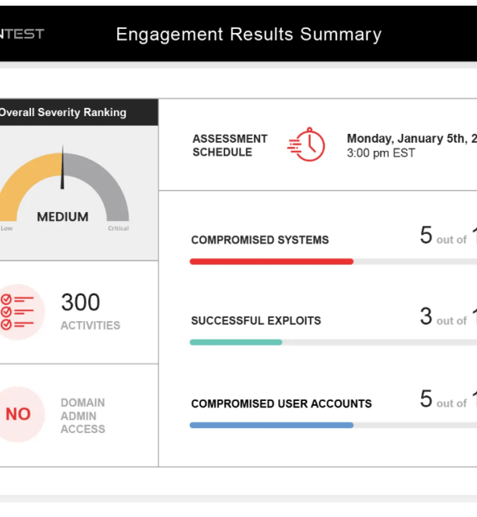

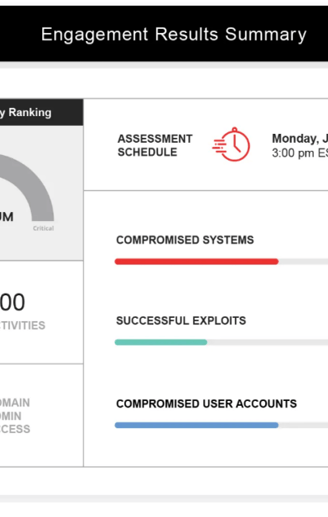

Reportes Claros

Reportes ejecutivos y técnicos, claros y accionables con priorización de riesgos.

Reducción de tiempo

Informes listos de 2 a 4 días hábiles.

Servicio llave en mano

Servicio llave en mano sin carga operativa para el cliente.

Beneficios

Prevención proactiva de brechas de seguridad

Reducción de Riesgos

Cumplimiento y Auditorías

Información útil para auditorías regulatorias y certificaciones

Ahorro de tiempo y Recursos

La gestión completa por parte del consultor libera al cliente de esfuerzos internos

Recomendaciones

Para mitigación de vulnerabilidades

Servicios

Ofrecemos soluciones en tecnología de información.

contacto

© 2025. All rights reserved.